IDC Japanが2023年に発表した「2022年 国内DevOps/開発プラットフォームユーザー動向調査」によると、国内企業のDevOpsの実践率は年々上がり続け、2022年には59.3%に達しました。

DevOpsの導入が進む中で、セキュリティを開発プロセスに組み込む「DevSecOps」にも注目が集まっています。特に、DXが進んでいる企業ほどセキュリティを重視し、開発と運用のスピードを損なわずにリスクを低減する取り組みを強化する傾向にあります。

セキュリティ対策が後回しになり、脆弱性を抱えたままリリースを続けると、いざというときに重大なインシデントにつながりかねません。競争が激化する市場では、セキュリティの問題が企業の成長を妨げるリスクになりつつあります。

そこで今回の記事では、DevSecOpsとは何か? というところから、登場した背景、日本における普及状況、アジャイル開発やDevOpsとの違い、メリット・デメリット、実現方法や先行事例まで、初心者にも分かりやすいように解説していきます。

DevSecOpsとは

DevSecOps(Development, Security, and Operations)は、開発(Dev)、セキュリティ(Sec)、運用(Ops)を統合したソフトウェア開発手法です。

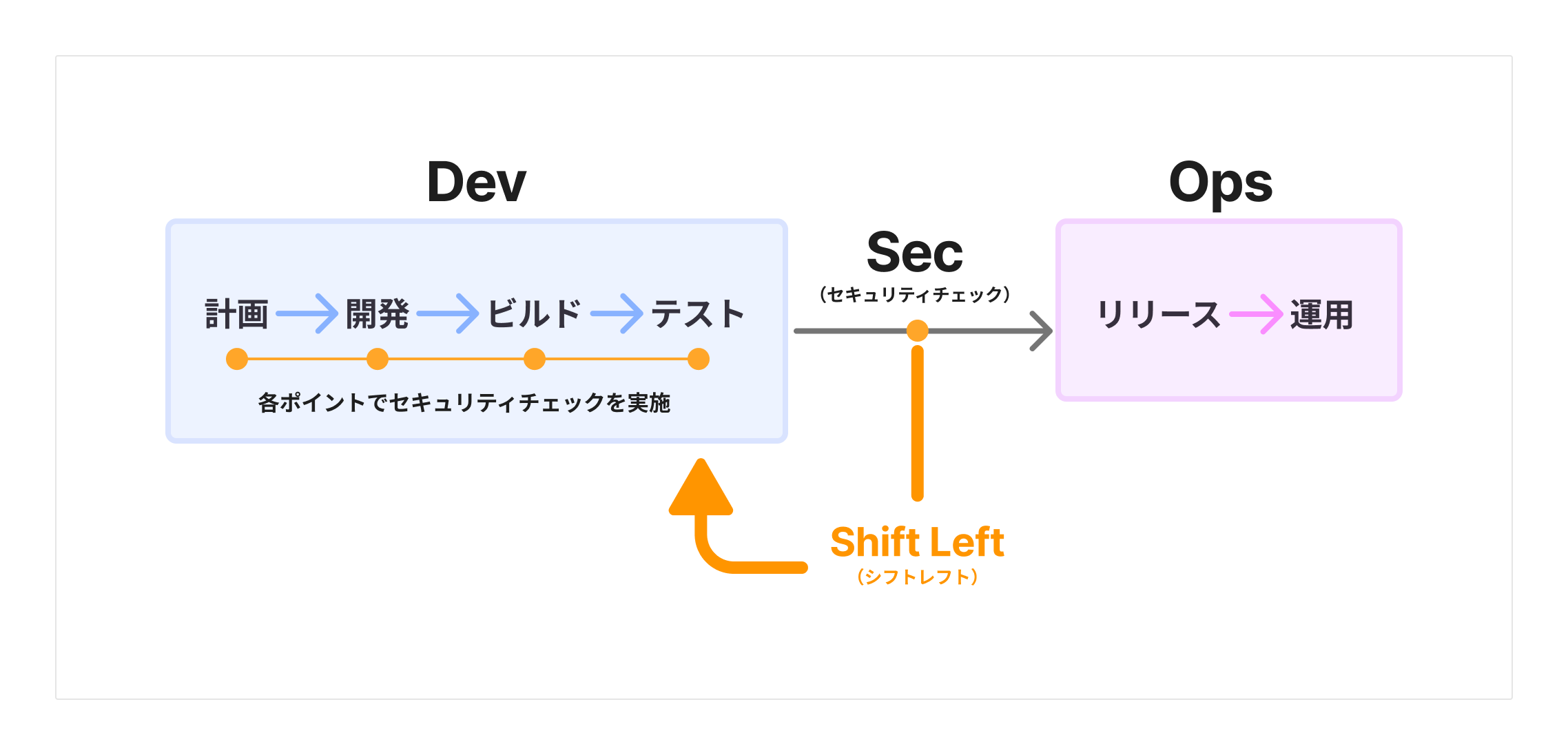

従来、セキュリティは開発の終盤(リリース直前)で行われることが多かったですが、DevSecOpsでは、セキュリティ対策を開発の最初から組み込む「Shift Left(シフトレフト)」という考え方を採用します。

「Shift Left」を取り入れた開発の流れを図で表すと、以下のようになります。

つまり、「Sec」が右端(開発の後半)にあったのを、左(開発の初期)にシフトすることで、早い段階からセキュリティリスクを減らせます。

具体的には、以下のような施策を通じてシフトレフトを実現します。

- SAST(静的アプリケーションセキュリティテスト)をCI/CDパイプライン(継続的インテグレーション/継続的デリバリーの自動化プロセス)に組み込み、開発の段階で脆弱性をチェック

- セキュリティのルールをコードとして定義(Policy as Code)し、開発者が自動的にガイドラインを守れるようにする

- 開発者自身がセキュリティを学び、実装段階でセキュリティリスクを減らす(DevとSecの融合)

これにより、DevSecOpsでは、開発スピードとセキュリティを両立しながら、品質の高いソフトウェアを効率的に提供できます。組織全体でこの考え方を取り入れることで、より強固な開発・運用体制を築けるでしょう。

DevSecOpsが登場した背景

DevSecOpsが広まった背景には、DevOpsの普及とサイバー攻撃の増加があります。

DevOpsの普及

DevOps(Development & Operations)は、ソフトウェア開発の競争が激しくなる中で、スピーディな開発と運用を実現するために生まれた手法です。もともと、素早くソフトウェアを改良・リリースする開発手法として、従来の「ウェーターフォール開発」に代わり「アジャイル開発」が普及する中で、開発チームと運用チームの連携不足が課題となっていました。アジャイル開発では頻繁なリリースが求められるため、従来のように開発と運用を分離したままでは、スムーズなリリースが難しくなります。そこで、開発と運用の垣根をなくし、協力しながら継続的に開発・運用を行うDevOpsの考え方が生まれました。

この手法の導入により、ソフトウェアのリリース速度は飛躍的に上がりました。しかし一方で、後から追加する形のセキュリティ対策では対応が追いつかず、脆弱性を含んだままソフトウェアが市場に出回るリスクが高まりました。

DevOpsについて詳しく知りたい方はこちらの記事をご覧ください。

>DevOpsとは?DXが進む企業の約8割が実践!メリットや導入方法を解説

サイバー攻撃の増加

近年、サイバー攻撃はますます巧妙になっており、特にソフトウェアサプライチェーン攻撃(開発プロセスや開発ツールを狙い、企業のシステムへ侵入する攻撃)やゼロデイ脆弱性の悪用(公開前のソフトウェアやパッチ適用前の脆弱性を狙う攻撃)が増えています。

2023年から2024年にかけては、大手企業の情報漏えいや、ソフトウェア開発ツールを標的にした攻撃が相次ぎました。たとえば、2023年にはファイル転送ソフト「MOVEit」のゼロデイ脆弱性が悪用され、多くの企業が情報漏えいの被害を受けました。

こうした攻撃を防ぐには、開発段階からのセキュリティ対策が必須です。

そのほかの要因

- 2022年に施行された改正個人情報保護法(個人データ漏えい時の企業対応が強化)や、2023年の「サイバーセキュリティ経営ガイドライン Ver3.0」(経営層のセキュリティ対策義務が強化)によって、企業のセキュリティ責任が重くなっています。これにより、開発プロセス全体でのセキュリティ管理が不可欠になり、DevSecOpsの導入が進んでいます。

- AIを活用したソフトウェア開発 が進む一方で、「攻撃者が生成AIを活用して新たな攻撃手法を開発する」、「AIが不適切なコードを生成し脆弱性を含んでしまう」などのセキュリティリスクも懸念されています。

日本におけるDevSecOpsの導入状況

しかし、日本におけるDevSecOpsの導入は、欧米と比較すると遅れがちです。少し前のものになりますが、経済産業省の「DX白書2023」によると、日本企業の多くがDX(デジタルトランスフォーメーション)を推進する過程でセキュリティ対策を後回しにしている ことが指摘されています。特に中小企業では、セキュリティ対策のための人材不足により、DevSecOpsの導入が難しい状況が続いています。

その要因として、3つのポイントが挙げられます。

- レガシーシステムの維持

多くの企業がレガシーシステム(古いシステム)を使い続けているため、新しい開発手法を取り入れることが難しくなっています。

- セキュリティ専門人材の不足

DevSecOpsを実現するためには、開発者自身がセキュリティの知識を持つことが求められますが、日本では、そのための教育が十分に行われていません。

- 経営層の理解不足

「セキュリティはコスト」 と考える経営者が多く、投資を渋る傾向があります。DevSecOpsの導入には、ツールの導入や人材育成のための継続的な投資 が必要ですが、短期的な利益を優先する企業が多い ため、導入が進まないのです。

それでも、大手企業やクラウドサービスを活用する企業では、DevSecOpsの導入が加速しています。特に、金融、医療、IT業界ではセキュリティリスクが事業の継続に直結するため、積極的にDevSecOpsの取り組みが進められています。

アジャイル開発、DevOpsとの違い

DevSecOpsと混同されやすいキーワードに、アジャイル開発とDevOpsがあります。この章では、その2つとDevSecOpsの違いを説明していきます。

まず押さえておきたいのが、アジャイル開発は「開発の進め方」の名前で、DevOpsとDevSecOpsは「異なるチームが連携して進める開発体制」の名前だということ。

- アジャイル開発

ソフトウェア開発の進め方に関する考え方で、短いサイクル(イテレーションやスプリント)で計画・実装・テストを繰り返しながら、仕様変更やユーザーのフィードバックに柔軟に対応していくのが特徴。ウォーターフォール開発のように最初にすべて決めてから開発するのではなく、優先度の高い機能から順に開発し、継続的に改善を加えていくことで、よりスピーディな開発を目指します。

- DevOps

アジャイル開発において、開発スピード向上の妨げとなっていた開発(Dev)と運用(Ops)の対立を解消し、両者の連携を強化することで、リリースの頻度を上げたり、システムの安定性を高めたりすることを目的とした考え方・文化。

- DevSecOps

DevOpsに「セキュリティ(Security)」の視点を統合したアプローチで、開発・運用の各フェーズでセキュリティを考慮し、脆弱性対策やコンプライアンス対応を自動化・継続的に実施するのが特徴。従来のように、セキュリティチェックをリリース直前に行うのではなく、コードの品質管理や脆弱性診断、セキュリティテストを開発の初期段階から組み込むことで、安全性を確保しながら迅速なリリースを実現します。

アジャイル開発とDevOpsの違いについて詳しく知りたい方はこちらの記事をご覧ください。

>DevOpsとアジャイル開発の違い:メリット、注意点、導入方法も解説

DevSecOpsのメリット

DevSecOpsの導入によって、開発チームとビジネスの両方にさまざまなメリットが生まれます。ここでは、開発側とビジネス側の視点に分けて、そのメリットを整理します。

- セキュリティの強化

ビジネスサイドのメリット

サイバー攻撃やデータ漏洩が減ることで、企業のブランド価値や信頼性が上がります。セキュリティインシデント(サイバー攻撃や内部ミスによる情報漏洩などのトラブル)への対応にかかるコストや時間も削れます。その結果、業務が中断されるリスクが小さくなり、スムーズな事業運営が可能になります。さらに、GDPR(EU一般データ保護規則)やISO 27001(情報セキュリティ管理の国際規格)といったコンプライアンス要件を満たしやすくなり、法的リスクを抑えながら、安全なサービスを提供できるようになります。

- 開発スピードの向上

開発サイドのメリット

自動化されたセキュリティチェックを活用することで、後から修正が必要になる「手戻り」が減り、開発の流れがスムーズになります。従来は、セキュリティの問題が開発の終盤で発覚し、大幅な修正が必要になるケースが多くありましたが、開発の初期段階から自動チェックを組み込むことで、こうした問題を未然に防げます。その結果、開発者はセキュリティ対応に時間を取られることなく、本来の開発業務に集中しやすくなります。また、セキュリティ専門チームからの指摘を待つ時間がなくなるため、開発のスピードが上がり、プロジェクト全体の進行がより効率的になります。

ビジネスサイドのメリット

製品やサービスを市場に投入するまでの時間を短縮できることで、競争力が上がります。新しい機能の追加や既存機能の改善を素早くリリースできるため、市場の変化やユーザーのニーズに柔軟に対応しやすくなります。特に、アジャイル開発(短いサイクルで開発と改善を繰り返す手法)や継続的デリバリー(新しい機能を自動的に本番環境へ頻繁にリリースする仕組み)を取り入れている企業にとっては、開発のスピードとセキュリティを両立させることが、ビジネスの成長につながる重要なポイントになります。

- コストの削減

開発サイドのメリット

後からセキュリティの問題が発覚して修正対応を行う場合、その分のコストが発生しますが、開発の初期段階からセキュリティ対策を組み込むことで、こうしたコストを削れます。自動テスト(プログラムの動作や脆弱性を自動でチェックする仕組み)やコード分析ツール(ソースコードの品質やセキュリティ上の問題を検出するツール)を活用することで、手作業によるチェックの負担を減らし、開発チームのリソースを最適化できます。さらに、本番環境(実際のユーザーが利用するシステム)でのセキュリティ事故が減ることで、トラブル対応にかかる工数が抑えられ、システムの安定性も上がります。

ビジネスサイドのメリット

セキュリティ事故が発生すると、データ漏えいによる賠償やシステムのダウンによる機会損失、復旧対応にかかる人件費など、企業にとって大きな負担になります。こうした損害を未然に防ぐことで、全体の運用コストを削れます。さらに、クラウド環境を活用することで、インフラコストを最適化し、必要な分だけリソースを確保することで無駄な支出を抑えられます。また、セキュリティチェックや運用管理の自動化を進めることで業務効率が上がり、人的コストを最小限にしながらも、高品質なサービスを維持できる体制を構築できます。

- チームの生産性向上

開発サイドのメリット

セキュリティ専門チームとの連携がスムーズになることで、確認作業のやりとりが減り、開発者の負担が軽くなります。従来は、開発チームが機能を実装した後にセキュリティチームがチェックを行い、問題が見つかると修正を求められるという流れが一般的でしたが、DevSecOpsの導入により、セキュリティ対策が開発プロセスに統合され、こうした手戻りが少なくなります。

さらに、開発者自身がセキュリティを意識してコードを書くようになることで、プログラムの品質が上がり、セキュリティ上の問題を未然に防ぎやすくなります。また、脆弱性の検出を自動化することで、開発者が手作業でセキュリティチェックを行う必要がなくなり、より効率的に開発を進めることができます。

ビジネスサイドのメリット

役割や責任の分担が明確になることで、各チームが自分たちの担当範囲を把握しやすくなり、プロジェクトの進行がスムーズになります。各チームが連携しやすくなれば、情報共有が活発になり、問題が発生した際の課題解決のスピードも上がります。さらに、組織全体でセキュリティリテラシー(情報セキュリティに関する知識や意識)が向上することで、セキュリティ対策が特定のチームに依存するのではなく、従業員全員がリスクを意識した行動を取れるようになります。その結果、業務の効率も上がり、より安定したシステム運用や開発が可能になります。

- 信頼性と品質の向上

開発サイドのメリット

セキュリティが確保された状態で開発を進められるため、ソフトウェアの品質が安定し、信頼性の高いシステムを構築できます。テストの自動化(プログラムの動作やセキュリティを自動で検証する仕組み)を取り入れることで、バグや脆弱性(攻撃の対象になりやすいシステムの弱点)の再発を防ぎ、問題が本番環境(実際にユーザーが利用するシステム)に持ち込まれるリスクを最小限に抑えられます。さらに、インフラ(システムを支えるサーバーやネットワークなど)のセキュリティと可用性(システムが安定して稼働し続ける能力)が上がることで、障害の発生を減らし、ユーザーに対して安定したサービスを提供できるようになります。

ビジネスサイドのメリット

サービスのダウンタイム(システムが利用できなくなる時間)が減ることで、ユーザーの利便性が向上し、満足度も上がります。システムの安定性が確保されることで、企業の信頼性も高まり、特に金融、医療、ECといった分野では、安定したシステムの提供が競争力の強化につながります。これらの業界では、一度でもセキュリティ事故やシステム障害が発生すると、顧客の信頼を失いかねないため、安定性とセキュリティの確保が非常に重要です。さらに、継続的に高品質なソフトウェアを提供することで、顧客の信頼を築き、長期的なビジネスの成長にも貢献できます。

DevSecOps導入の課題

DevSecOpsの導入には、文化の変革・ツール統合・開発スピードの維持・スキル不足・経営層の理解・レガシーシステム対応といった課題があります。なお、企業の規模や業界・業種によって、課題の重要度は変化するものであることをご承知ください。

1. 文化と意識の変革

開発(Dev)、セキュリティ(Sec)、運用(Ops)を統合するDevSecOpsでは、従来の開発チームとセキュリティチームの間で文化の違いがあることが問題になりがちです。たとえば、セキュリティチームは「リスクを最小限にする」ことを重視し、慎重に変更を進める傾向があります。一方、開発チームは「素早くリリースする」ことを優先し、スピードを求めることが多いです。このギャップを埋めるためには、組織全体でセキュリティを「共有の責任」として認識し、開発とセキュリティのバランスを取る意識改革が必要になります。

2. ツールとプロセスの統合

DevSecOpsでは、CI/CDパイプライン(ソフトウェアの開発からテスト、リリースまでを自動化する仕組み)にセキュリティを組み込むことが求められます。

しかし、SAST(静的アプリケーションセキュリティテスト:ソースコードを解析して脆弱性を検出する手法)やDAST(動的アプリケーションセキュリティテスト:実際にアプリを動かしながら脆弱性を検出する手法)といったセキュリティツールをCI/CDに組み込むには時間とコストがかかります。

また、コンテナ環境やIaC(Infrastructure as Code:インフラの構成をコードで管理する手法)のセキュリティスキャンを自動化することも求められますが、導入するだけではなく、開発フローに適応させるための調整も必要になります。

3. 開発スピードとセキュリティのバランス

DevSecOpsの目的は「スピードを落とさずにセキュリティを確保する」ことですが、セキュリティ対策を強化することで開発スピードが落ちるリスクもあります。たとえば、脆弱性スキャンやコードレビューを頻繁に実施すると、その分リリースまでの時間が長くなる可能性があります。開発のスピードとセキュリティのバランスをどう取るかが、大きな課題のひとつです。

4. スキル不足

DevSecOpsを実践するには、開発・セキュリティ・運用の知識を兼ね備えたエンジニアが必要ですが、多くの企業ではこの分野の専門知識を持つ人材が不足しています。特に、セキュリティ脅威を理解しながら開発プロセスに適用できるスキルや、TerraformやAnsible(サーバー構成を自動化するツール)を活用したインフラのコード化(IaC)、さらにCI/CDパイプラインにセキュリティチェックを組み込むスキルを持つ人材が少ないことが、導入の大きな壁となっています。

5. 経営層の理解とサポート

DevSecOpsは技術的な取り組みだけではなく、経営層の理解とサポートも不可欠です。そのためには、「なぜDevSecOpsを導入するのか?」という目的を明確にし、経営陣に対してその価値を説明することが重要になります。また、DevSecOpsのROI(投資対効果)を示し、コスト削減やリスク軽減のメリットを伝えることで、経営層の理解を得やすくなります。経営層のサポートがなければ、適切なツールの導入や組織体制の強化が難しくなるため、早い段階で合意を形成することが必要です。

6. レガシーシステムとの統合

DevSecOpsを導入しようとしても、レガシーシステム(古くから運用されているシステム)ではCI/CDや自動セキュリティテストを組み込むことが難しい場合があります。レガシーコード(過去のシステムで使われ続けているコード)にはセキュリティホール(攻撃の対象になりやすい脆弱性)が多く存在し、最新のツールと互換性がないことも少なくありません。また、手作業による運用が多いため、自動化が難しいケースもあります。こうした状況に対応するには、まずは小規模なプロジェクトからDevSecOpsを試し、徐々に組織全体に広げていく方法が有効です。

DevSecOpsを実現する方法

DevSecOpsを導入するには、まずDevOpsの基盤を構築し、その上でセキュリティを組み込んでいく必要があります。ただ、セキュリティを組み込む際によりスムーズにするためには、DevOpsの基盤を構築していく段階からセキュリティ意識を持つことが大切です。

以下のステップで順を追って説明します。

ステップ1. DevOpsを構築する流れ

- アジャイル開発の導入

迅速かつ安定したリリースを実現するために、まずはアジャイル開発を導入します。アジャイル開発とは、短い開発サイクルを繰り返しながら継続的に機能を改善していく手法で、スクラム(チームで役割を分担しながら短期間のスプリントを繰り返す方法)やカンバン(タスクの進行状況を視覚化し、効率よく管理する方法)などのフレームワークを活用します。これにより、開発の柔軟性が上がり、ユーザーのフィードバックを素早く反映できるようになります。

アジャイル開発について詳しく知りたい方はこちらの記事をご覧ください。

>アジャイル開発とは?メリット・デメリット、他の開発手法との違いを解説

- CI/CDパイプラインの構築

次に、開発とリリースのスピードを上げるために、CI/CDパイプライン(継続的インテグレーションと継続的デリバリー/デプロイメントの仕組み)を構築します。CI(継続的インテグレーション)は、コードの変更を頻繁に統合し、バグを早期に発見するための自動テスト環境を整えることを指します。一方、CD(継続的デリバリー/デプロイメント)は、テスト済みのコードを本番環境やステージング環境にスムーズに反映させる仕組みです。これにより、手動でのリリース作業が不要になり、開発の効率が大幅に上がります。GitHub Actions、GitLab CI/CD、Jenkinsなどのツールがよく使われます。

- IaC(Infrastructure as Code)の導入

インフラ管理の効率化のために、Infrastructure as Code(IaC)を導入します。IaCとは、インフラの設定をコードとして管理し、自動化する手法です。TerraformやAnsibleといったツールを使用することで、環境の構築や変更を一貫した状態で管理できるようになり、手作業による設定ミスを防げます。また、環境の再現性が上がることで、開発と運用の負担が軽減されます。

- コンテナ・Kubernetesの活用

開発環境と本番環境の統一を図るために、コンテナ技術を活用します。Dockerコンテナを導入することで、環境の違いによる問題を減らし、どこでも同じ設定でアプリケーションを実行できるようになります。さらに、Kubernetes(コンテナを自動的に管理し、負荷分散やスケーリングを行うツール)を導入することで、システムの運用がスケーラブルになり、アクセスの増減に応じた柔軟な対応が可能になります。

- 監視・ロギングの整備

システムの安定性を確保するために、監視とロギングの仕組みを整えます。監視にはPrometheus(システムの状態をリアルタイムで収集し、異常を検知するツール)やGrafana(監視データを可視化するツール)を活用します。また、ログ管理にはELK Stack(Elasticsearch, Logstash, Kibanaを組み合わせたログ分析システム)を利用し、リアルタイムでのログ解析を可能にします。これにより、障害が発生した際に原因をすぐに特定でき、システムの信頼性を高められます。

ステップ2. DevSecOpsへ移行する流れ

- セキュリティ意識の向上とDevSecOpsへの移行

次のステップでは、セキュリティを統合し、DevSecOpsへ移行します。まず、「セキュリティは専任のチームだけが担うものではなく、開発・運用チーム全員が意識すべきもの」という考え方を浸透させることが重要です。そのために、開発者向けのセキュリティトレーニングを実施し、セキュリティの基礎知識を身につけられるようにします。これにより、開発の初期段階からセキュリティリスクを考慮しながら、安全なコードを書く習慣が身につきます。

- セキュリティのシフトレフト(Shift Left)

シフトレフト(開発の早い段階でセキュリティチェックを行うアプローチ)を取り入れ、脆弱性の発見と対策を前倒しにします。コードレビューの際にセキュリティの観点を考慮し、SAST(静的アプリケーションセキュリティテスト:ソースコードを解析し、脆弱性を検出する手法)やDAST(動的アプリケーションセキュリティテスト:アプリケーションを実行しながら脆弱性を検出する手法)を活用することで、早い段階で脆弱性を見つけられるようになります。さらに、SCA(ソフトウェアコンポジション解析:使用しているオープンソースライブラリや依存関係の脆弱性を自動でチェックする仕組み)を導入し、セキュリティリスクをより細かく管理します。

- CI/CDパイプラインにセキュリティチェックを追加

CI/CDパイプライン(開発からリリースまでの一連の流れを自動化する仕組み)にもセキュリティチェックを組み込みます。コードがプッシュされるたびに、自動的にセキュリティスキャンが実行され、問題があればリリース前に修正できるようにします。これにより、後から脆弱性が発覚して対応に追われるリスクを減らせます。さらに、GitHub Dependabot(GitHubの依存関係管理ツール)やSnyk(脆弱性の検出と修正を支援するツール)を活用し、外部ライブラリの脆弱性を自動的に検出し、修正提案を行うことで、セキュリティリスクを最小限に抑えます。

- インフラとネットワークのセキュリティ強化

アプリケーションだけでなく、インフラやネットワークのセキュリティ対策も強化します。コンテナのイメージスキャン(コンテナに含まれるソフトウェアの脆弱性をチェックする仕組み)を導入することで、脆弱なコンテナが本番環境にデプロイされるのを防ぎます。さらに、RBAC(ロールベースアクセス制御:ユーザーごとに必要最低限の権限を割り当てる仕組み)を適用し、不正アクセスのリスクを軽減します。加えて、ゼロトラスト(すべてのアクセスを信頼せずに検証を行うセキュリティモデル)を採用し、社内外を問わず厳格なアクセス管理を実施することで、セキュリティの強度を高めます。

- セキュリティ監視の強化

最後に、セキュリティ監視の仕組みを強化し、リアルタイムでの脅威検知を可能にします。SIEM(Security Information and Event Management:セキュリティ関連のログやイベントを統合し、異常を検出する仕組み)を導入し、不審なアクティビティを即座に検知できる環境を整えます。さらに、監査ログ(システムのアクセス履歴や操作履歴)の管理を厳格に行い、データの改ざんや不正アクセスの兆候を早期に察知し、迅速に対応できる体制を構築します。

必要なセキュリティ対策

DevSecOpsでは、開発から運用までのすべてのフェーズでセキュリティを考慮する必要があります。

ソフトウェアのセキュリティを確保するためには、コードの脆弱性を検出する「アプリケーションセキュリティ」、インフラやネットワークを安全に保つ「インフラ・ネットワークセキュリティ」、そして開発プロセス全体にセキュリティを組み込む「CI/CDパイプラインのセキュリティ」の3つの領域をバランスよく対策することが重要です。

これらはそれぞれ独立した対策ではなく、互いに補完し合いながら、ソフトウェア全体のセキュリティを強化する役割を持っています。

① アプリケーションセキュリティ

ソフトウェアの脆弱性を防ぐための対策。

- 静的解析(SAST)

ソースコードを解析し、脆弱性を開発初期に検出する手法。問題を早期に発見し、修正コストを抑えるのに役立つ。 - 動的解析(DAST)

アプリを実行しながら脆弱性を特定するセキュリティ手法。実際の攻撃リスクを把握し、安全性を高めるために使われる。 - SCA(Software Composition Analysis)

外部ライブラリやOSSの依存関係をチェックする解析手法。既存ソフトウェアの脆弱性を見つけ、リスクを管理するのに欠かせない。

② インフラ・ネットワークセキュリティ

サーバーやクラウド環境を安全に管理するための対策。

- コンテナスキャン

コンテナイメージ内の脆弱性を検出する手法。安全なコンテナ運用を維持するために欠かせない。 - ゼロトラストアーキテクチャ

すべてのアクセスを検証し、信頼できる通信のみ許可する仕組み。不正アクセスのリスクを最小限に抑える。 - クラウドセキュリティ

クラウド環境のセキュリティをリアルタイムで監視する手法。不審な動きを素早く検知し、被害を防ぐのに役立つ。

③ CI/CDパイプラインのセキュリティ

開発プロセス全体にセキュリティを組み込む対策。

- シークレット管理

認証情報やAPIキーを安全に管理する仕組み。VaultやAWS Secrets Managerなどのツールを使用することで、開発者が誤ってコード内にシークレット情報を含めてしまうリスクを軽減する。 - セキュアなコードのコミットを強制

不適切なコードやセキュリティ上のリスクがあるコード(セキュアなコード)がリポジトリに含まれないようにする仕組み。Git HooksやPre-commitで自動チェックし、問題があれば修正を求めることができます。

セキュリティツール・自動化ツール

DevSecOpsの実現には、以下のようなツールを活用します。

① コードのセキュリティスキャン

| ツール | 説明 |

|---|---|

| SonarQube | SASTツール。静的コード解析を行い、脆弱性を検出。 |

| Checkmarx | 高度なコード解析機能を持つSASTツール。 |

| Snyk | オープンソースライブラリの脆弱性管理ツール。 |

② コンテナ・インフラのセキュリティ

| ツール | 説明 |

|---|---|

| Trivy | コンテナイメージやIaCの脆弱性スキャン。 |

| Aqua Security | コンテナ・Kubernetesのセキュリティ強化。 |

| Falco | Kubernetesの異常検知ツール。 |

③ CI/CDのセキュリティ

| ツール | 説明 |

|---|---|

| GitHub Dependabot | 依存関係の脆弱性を自動検出し、修正提案を行う。 |

| GitLab Security Dashboard | GitLabのCI/CDパイプライン内でセキュリティチェックを実行。 |

| Vault | HashiCorp製のシークレット管理ツール。 |

④ 継続的モニタリング

| ツール | 説明 |

|---|---|

| Splunk | ログ分析・監視ツール。異常検知を自動化。 |

| Elastic Security | SIEM(Security Information and Event Management)としての活用が可能。 |

DevSecOpsを取り入れた成功事例

DevSecOpsを導入して成功した企業の事例をいくつか紹介します。これらの企業は、セキュリティを開発・運用プロセスに組み込み、効率化と安全性の向上を実現しています。

DevSecOpsの導入により、企業は以下のようなメリットを得ています。

- セキュリティの自動化 → 人手による対応を減らし、迅速な開発を可能に

- 早期のリスク発見 → 開発段階で脆弱性を発見し、修正コストを削減

- 開発スピードの維持 → セキュリティを強化しつつ、リリース速度を落とさない

特に、NetflixやPayPalのように、セキュリティを「ブロッカー」ではなく「エネーブラー(促進要因)」として扱う企業が成功しています。企業ごとに異なる環境や業種に合わせたDevSecOpsの導入が、今後ますます求められるでしょう。

1. Netflix – 自動化によるセキュリティ強化

Netflixは、マイクロサービスアーキテクチャを採用しており、毎日何千ものデプロイが行われています。そのため、手作業によるセキュリティチェックでは対応しきれず、セキュリティリスクの管理が課題でした。

- 「Security Chaos Engineering」:セキュリティの脆弱性を意図的にシステム内でテストすることで、耐障害性を向上。

- 「Prisma Cloud(旧Twistlock)」:コンテナセキュリティを自動化し、イメージスキャンを継続的に実施。

- 自動化ツール(CI/CDパイプラインへの統合):セキュリティチェックを開発プロセス内に組み込む。

2. PayPal – セキュリティを組み込んだCI/CDパイプライン

PayPalは、金融サービスを提供する企業として高いセキュリティレベルを求められていました。しかし、従来のセキュリティアプローチでは、開発スピードが遅くなるという課題がありました。

- DevSecOpsプラクティスを導入:セキュリティチームと開発チームが連携し、早期に脆弱性を特定・修正。

- 「コードセキュリティスキャンの自動化」:SAST(静的アプリケーションセキュリティテスト)とDAST(動的アプリケーションセキュリティテスト)をCI/CDパイプラインに統合。

- 「開発者向けのセキュリティトレーニング」:セキュリティリスクを意識したコーディングを促進。

3. Capital One – クラウドセキュリティの最適化

Capital Oneは、金融機関としてクラウド環境のセキュリティ管理が大きな課題でした。特に、クラウド上でのデータ保護とコンプライアンスの確保が重要でした。

- クラウドネイティブなセキュリティツールの導入:AWS Security HubやGuardDutyを活用し、異常検知を強化。

- 「Infrastructure as Code(IaC)」の活用:セキュアなクラウドインフラをコードで管理し、設定ミスを防ぐ。

- 「継続的なコンプライアンスチェック」:自動化ツールを使い、クラウド環境の設定が常に規制に準拠しているかを監視。

4. IBM – DevSecOpsによるエンタープライズ向けセキュリティ強化

IBMは、エンタープライズ向けにセキュリティソリューションを提供していますが、自社の開発プロセスでもセキュリティを強化する必要がありました。

- DevSecOpsフレームワークの確立:開発者、運用チーム、セキュリティチームが協力する文化を醸成。

- 「セキュリティガバナンスの自動化」:AIを活用し、リアルタイムでリスクを分析。

- 「ゼロトラストアーキテクチャ」の導入:すべてのアクセスを検証し、最小権限の原則を徹底。

まとめ

DevSecOpsは、開発と運用の効率を高めるDevOpsの進化系として、セキュリティを組み込むことで安全性を確保する合理的なアプローチです。しかし、単にセキュリティツールを導入するだけでは不十分で、なぜセキュリティが後回しになりがちだったのかという根本的な問題にも目を向ける必要があります。開発プロセス全体にセキュリティを組み込む意識を持つことで、DevSecOpsの定着が早まり、より安心して継続的な開発ができるようになるでしょう。

アイスリーデザインでは、DXを推進する企業向けに、DevSecOpsの導入支援を行っています。現在の開発プロセスやセキュリティ対策の状況を把握し、最適な手法をご提案することで、安全かつスピーディな開発環境の構築をサポートします。開発スピードの向上とセキュリティ強化の両立に課題を感じている場合は、ぜひお気軽にお問い合わせください。

開発サイドのメリット

開発の初期段階から脆弱性(サイバー攻撃の標的になりやすいプログラムの弱点)の自動スキャンやCI/CDパイプライン(開発からテスト、リリースまでの一連の流れを自動化する仕組み)を活用することで、手作業による設定ミスやコードの見落としを減らし、人的ミスを最小限に抑えられます。

これにより、本来ならば人的ミスによって生じるセキュリティホール(攻撃者に悪用される可能性のある抜け穴)を未然に防ぎ、セキュリティリスクを低減できます。また、定期的にセキュリティテストを実施することで、新たな脆弱性が発生しても素早く発見し、迅速に修正できる体制を整えられます。